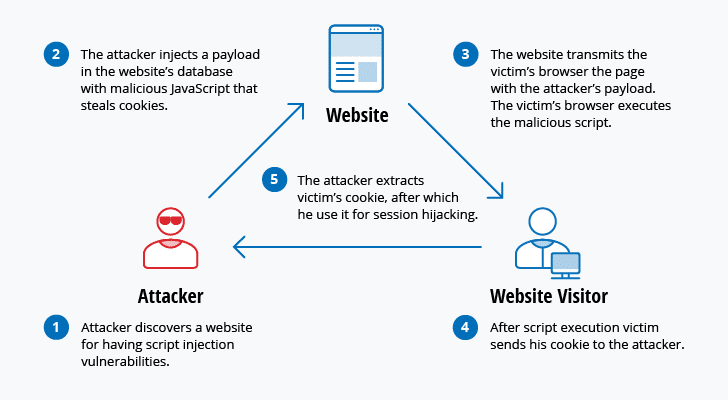

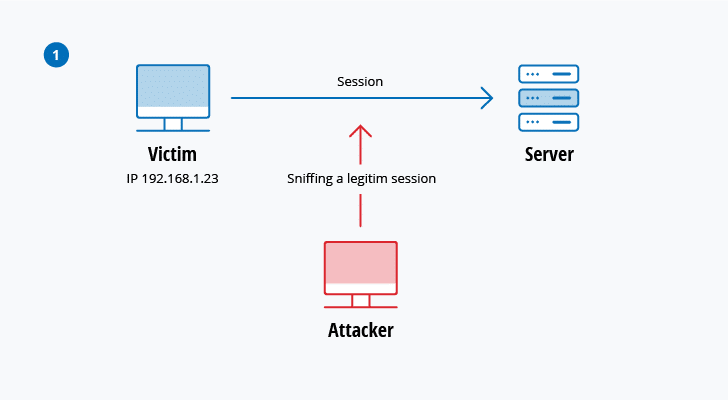

WAF (Web Application Firewall) pour protéger son serveur WEB des attaques DoS et piratages - malekal.com

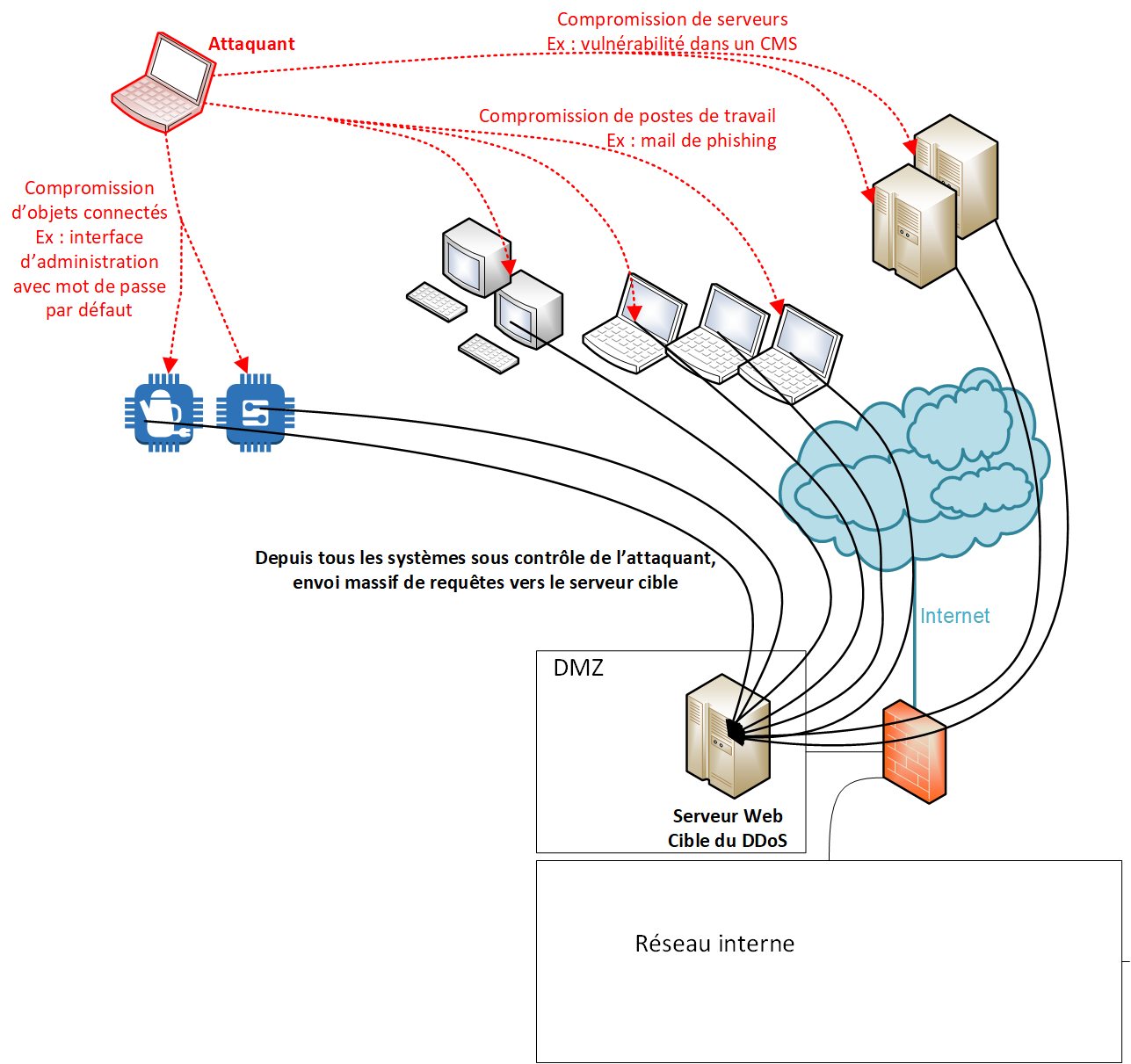

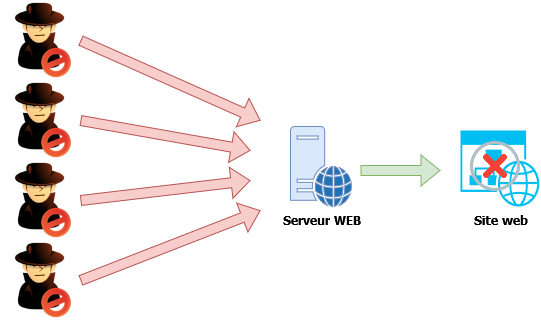

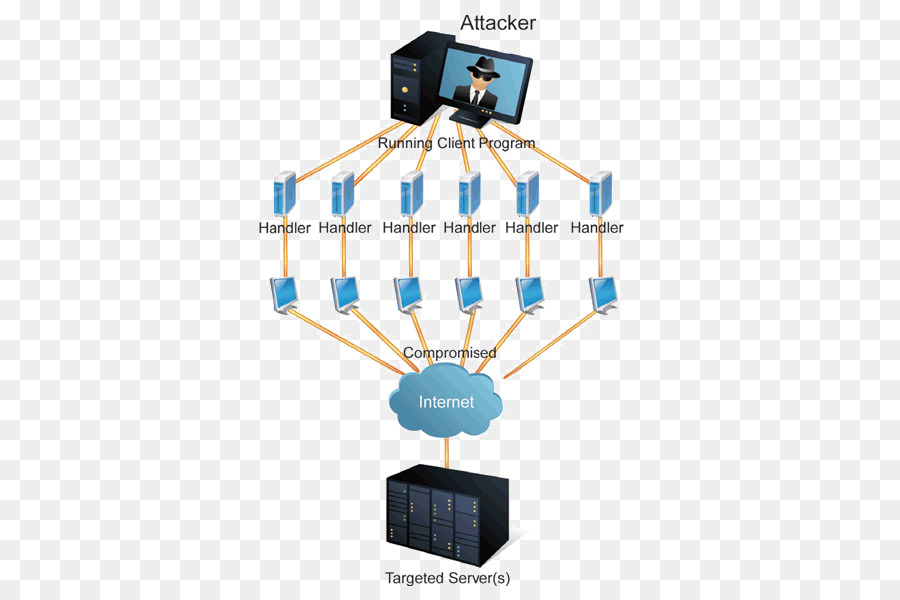

Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web PNG - Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web transparentes | PNG gratuit