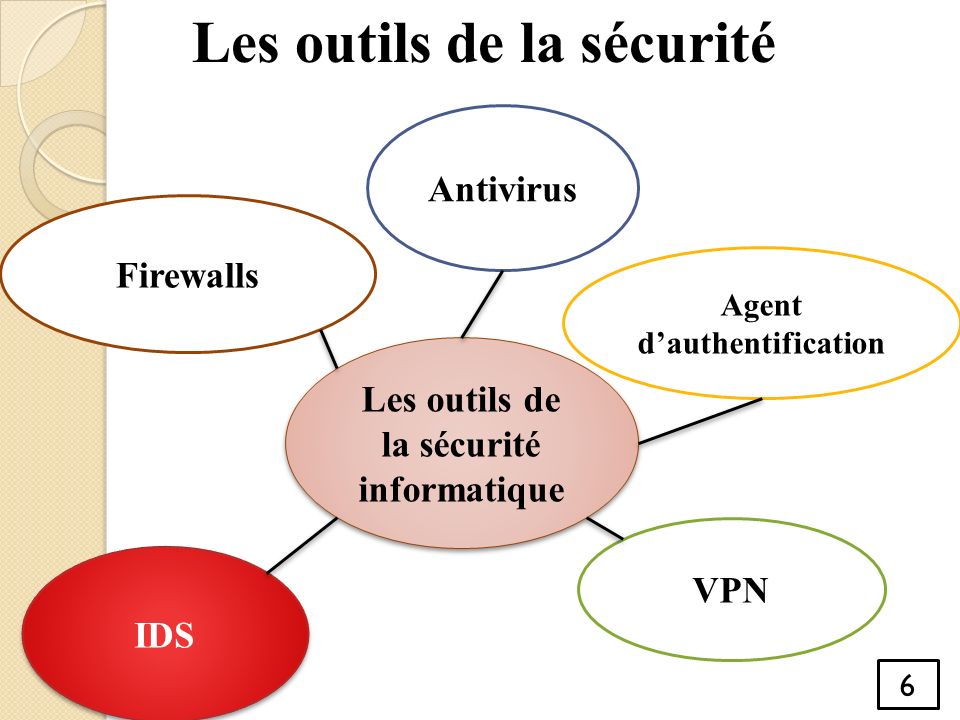

Outils de la sécurité des systèmes d'information – Sartagas votre guide d'outils informatiques pour votre CyberSécurité.

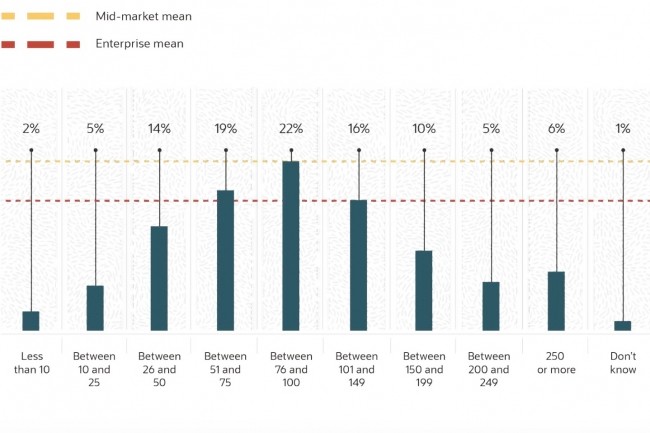

Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l'information (ITSM.10.089) - Centre canadien pour la cybersécurité

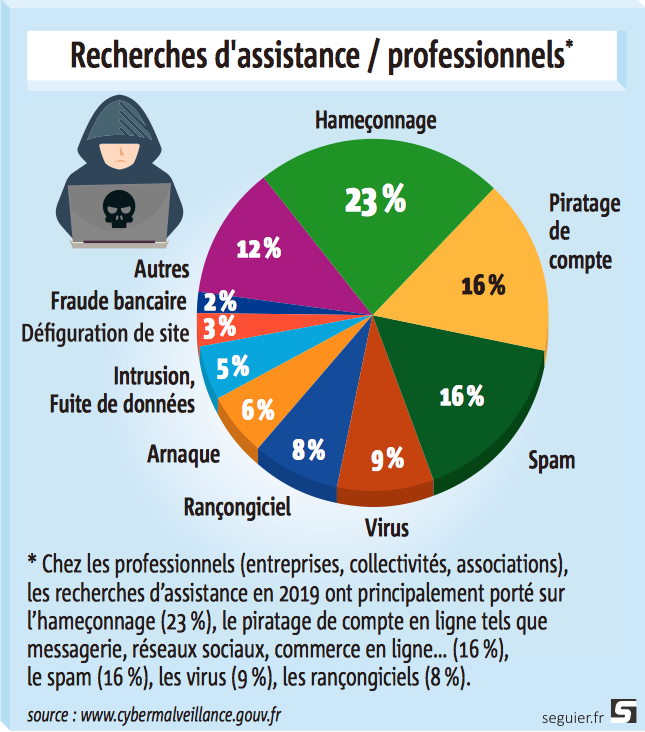

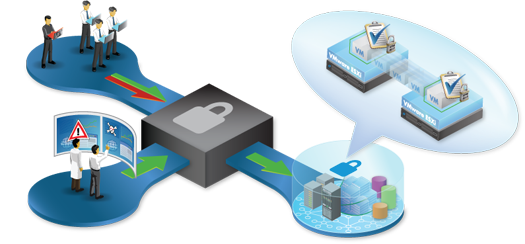

Mettre en place une politique de sécurité informatique : les bonnes pratiques (+ infographie) - Ivision